Zeit zu handeln

Wie Phoenix Contact die Industrie für Cyber-Sicherheit rüstet

Die Anforderungen an die Cyber-Sicherheit in der Industrie steigen – getrieben durch das Cyber-Security-Rahmenwerk der EU. Phoenix Contact begegnet diesen Herausforderungen mit einem ganzheitlichen Sicherheitskonzept, das bereits 2017 angestoßen wurde.

Die zunehmende Bedrohung durch digitale Angriffe auf Produktionsanlagen haben die EU dazu veranlasst, ein umfassendes Cyber-Security-Rahmenwerk zu entwickeln. Ziel ist es, die Widerstandsfähigkeit gegen digitale Bedrohungen zu stärken.

Der Cyber Resilience Act wurde am 20. November 2024 offiziell veröffentlicht. Somit muss für alle Produkte am 11. September 2026 ein gesetztes konformes Schwachstellenmanagement zur Verfügung stehen. Die vollständige Realisierung des CRA hat bis zum 11. Dezember 2027 zu erfolgen. Die Radio Equipment Directive ist bereits in Kraft. Hersteller müssen sicherstellen, dass ihre Produkte ab dem 1. August 2025 deren Anforderungen erfüllen. Die Maschinenverordnung hat ebenfalls Gültigkeit. Maschinenbauer müssen ab dem 20. Januar 2027 die Sicherheitsanforderungen einhalten.

Die Fristen und die Komplexität der erforderlichen Maßnahmen bedingen einen sofortigen Start der Aktivitäten in den Unternehmen. Besonders die Anforderungen an die Lieferkette können einen kritischen Pfad darstellen, falls Produkte von Schwachstellen und Update-Anforderungen betroffen sind.

Konkrete Maßnahmen

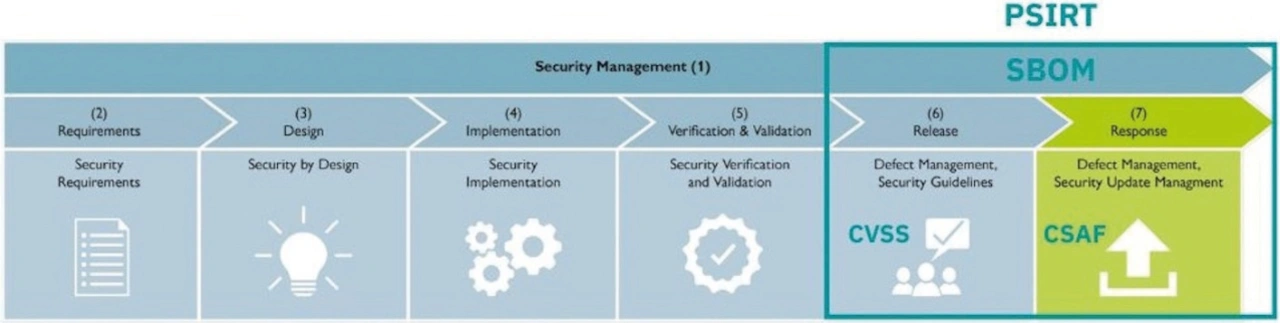

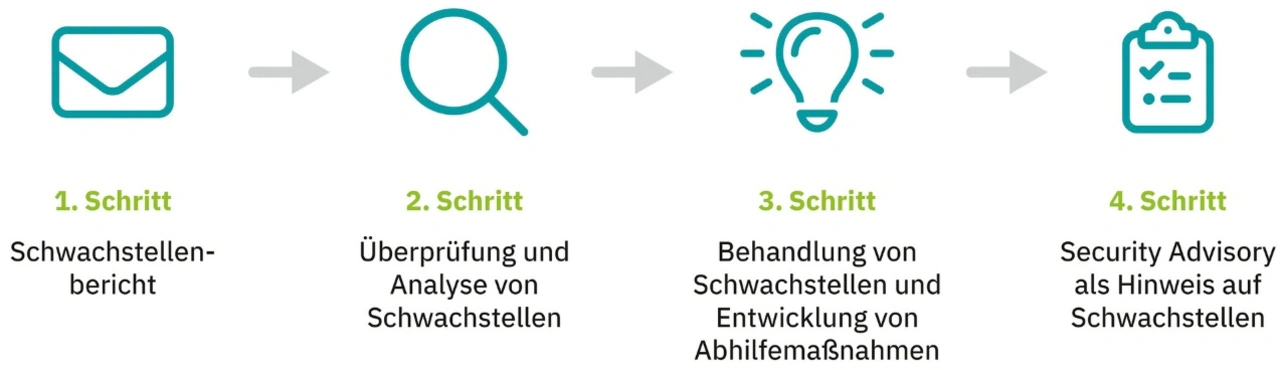

Phoenix Contact begann 2017 mit der Umsetzung umfassender Cyber-Security-Maßnahmen und führte die 360-Grad-Security-Strategie ein. Ein bedeutender Meilenstein war die TÜV-Zertifizierung gemäß IEC 62443-4-1 im Jahr 2018, wodurch wichtige Prozesse etabliert wurden. Ein zentraler Bestandteil dieser Strategie ist das Product Security Incident Response Team (PSIRT), das Schwachstellenmeldungen publiziert und als Ansprechpartner für Kunden und Security Researcher dient (Bild 1).

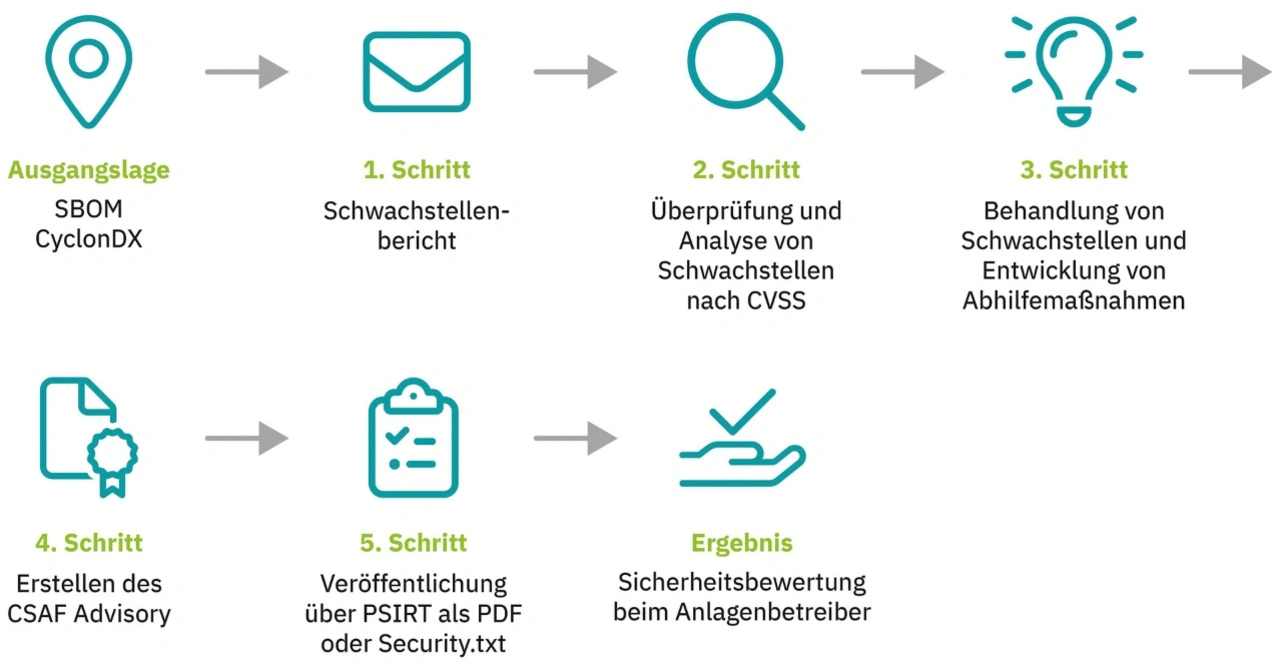

Das PSIRT steht den Produktteams bei der täglichen automatischen Prüfung von Schwachstellen in den verwendeten Drittanbieterkomponenten der Lieferkette zur Seite. Schwachstellenhinweise werden im CSAF-Format veröffentlicht, sodass sie sich automatisch auswerten lassen. Kunden haben über einen RSS-Feed Zugriff auf diese Informationen (Bild 2).

Seit 2021 sind auch ausgewählte Produkte von Phoenix Contact gemäß IEC 62443-4-2 TÜV-zertifiziert. Durch jährliche Überwachungsaudits wird die Qualität der Cyber-Sicherheit bei der Entwicklung und im Lebenszyklus der Produkte auf einem hohen Niveau gehalten. Die Bekanntmachung von Sicherheits-Updates erfolgt je nach Schweregrad entweder in LTS-Versionen oder als Hotfixes, die ausschließlich Sicherheits-Updates beinhalten. Diese Maßnahmen unterstützen schon heute die wesentlichen Anforderungen der Gesetzgebung zur Cyber-Sicherheit in der EU.

Umfassendes Verzeichnis von Komponenten und Abhängigkeiten

Die Basis für ein Schwachstellenmanagement bildet ein Software Bill of Materials (SBOM) als umfassendes Verzeichnis aller Komponenten und Abhängigkeiten, die in einer Software enthalten sind. Ein weitverbreitetes SBOM-Format ist CycloneDX im JSON-Format, das speziell entwickelt wurde, um die Transparenz und Sicherheit in der Software-Lieferkette zu verbessern. Es bietet sich für verschiedene Anwendungsfälle wie die Inventarisierung und Lizenzkonformität an. Eine SBOM umfasst zum Beispiel folgende Informationen:

- den Namen der Software-Komponente

- die spezifische Version der Komponente

- den Hersteller oder Anbieter der Komponente

- Details zur Lizenz, unter der die Komponente veröffentlicht wurde

- Informationen über andere Komponenten, von denen diese Komponente abhängt

- kryptografische Hashes zur Verifizierung der Integrität der Komponente

Einfache Generierung und Prüfung von Sicherheits-Advisories

Identifiziert PSIRT Schwachstellen, werden sie gemäß dem Common Vulnerability Scoring System (CVSS) bewertet. CVSS beurteilt Sicherheitslücken anhand von acht Metriken wie Angriffsvektor, Angriffskomplexität und notwendige Privilegien. Die Metriken bestimmen den Basiswert, der die Schwere der Sicherheitslücke auf einer Skala von 0 bis 10 angibt. Ein höherer Wert bedeutet eine schwerwiegendere Sicherheitslücke (Bild 3).

Advisories für Schwachstellen werden im CSAF-Format (Common Security Advisory Framework) publiziert. Dazu hat das Bundesamt für Sicherheit in der Informationstechnik (BSI) das Webtool Secvisogram bereitgestellt. Es dient der Erstellung und Bearbeitung von Sicherheits-Advisories im CSAF-Format. Auf diese Weise lassen sich detaillierte Informationen über Schwachstellen und deren Behebung strukturiert und maschinenlesbar veröffentlichen. Das Secvisogram bietet eine Weboberfläche, die sowohl JSON- ebenso wie HTML-Ansichten unterstützt, um die Generierung und Prüfung von Advisories zu erleichtern.

Ein CSAF Advisory enthält spezifische Informationen, die für die Verwaltung und Bereinigung von Sicherheitslücken entscheidend sind:

- CVE-IDs (Common Vulnerabilities and Exposures) als eindeutige Identifikatoren für bekannte Schwachstellen, die eine schnelle Referenz und Nachverfolgung ermöglichen

- CWE-IDs (Common Weakness Enumeration) zur Klassifizierung der Art der Schwachstelle, sodass ähnliche Schwachstellen umgehend erkannt und abgestellt werden können

- Beschreibung der Schwachstelle, die häufig aus den CVE-Datenbanken übernommen wird

- eine detaillierte Liste der Produkte, die von der Schwachstelle betroffen sind, einschließlich spezieller Versionen und Konfigurationen

- Informationen über verfügbare Updates, Patches oder Workarounds, die zur Behebung der Schwachstelle implementiert werden können

Schnelle Reaktion auf Sicherheitsvorfälle

CSAF Advisories sind maschinenlesbar. Sie lassen sich automatisiert finden und auswerten. Das geschieht durch die Integration von CSAF in bestehende Sicherheitsinformationssysteme und Datenbanken. Sicherheitsverantwortliche können CSAF-Daten automatisch abrufen und mit ihren eigenen Inventardatenbanken abgleichen. So lassen sich die betroffenen Produkte schneller detektieren sowie die Relevanz der Schwachstellen für die eigene Infrastruktur bewerten.

Die Veröffentlichung der maschinenlesbaren Advisories erfolgt über security.txt-Dateien. Diese Dateien werden im Verzeichnis /.well-known/ einer Website abgelegt. Sie enthalten Kontaktinformationen und Richtlinien für die Meldung von Sicherheitslücken sowie die Links zu den CSAF Advisories. Die automatisierte Verarbeitung von CSAF-Daten hilft Unternehmen, die Security ihrer eingesetzten Produkte effizient zu beurteilen und geeignete Maßnahmen zur Risikominderung zu ergreifen. Auf diese Weise reduziert sich der manuelle Aufwand, und die Reaktionsfähigkeit auf Sicherheitsvorfälle wird verbessert.

Fazit

Phoenix Contact hat umfassende Cyber-Security-Maßnahmen implementiert. Darunter fallen die TÜV-Zertifizierung gemäß IEC 62443-4-1 und -4-2 sowie die Nutzung von SBOMs und CSAF Advisories zur transparenten Kommunikation von Schwachstellen. Tools wie Secvisogram und security.txt-Dateien unterstützen die Erstellung und Verbreitung der Sicherheitsinformationen, was die Reaktionsfähigkeit auf Sicherheitsvorfälle optimiert. Regelmäßige Firmware-Updates und Maßnahmen zur Software-Pflege sorgen für ein langfristig hohes Sicherheitsniveau. Mit nach IEC 62443-4-2 zertifizierten Produkten bietet Phoenix Contact Maschinen- und Anlagenbauern die erforderliche Planungssicherheit, um den steigenden Sicherheitsanforderungen in den Gesetzen gerecht zu werden.

Phoenix Contact, Halle 6, Stand 212